Zero Trust

Preventing data breaches by eliminating digital trust.

ON2IT applies true Zero Trust strategies in 100% of implementations through proprietary technology alongside the creator of Zero Trust, John Kindervag (Former SVP).

THE NEXT STEP IN THE EVOLUTION OF ZERO TRUST

100% Zero Trust for your entire infrastructure, including network, endpoints, data center, and cloud.

Our unique Zero Trust as a Service approach combines expert services and the proprietary Zero Trust AUXOTM platform.

Created by ON2IT, the AUXOTM platform uses advanced automation to monitor networks, manage alerts, and support real-time response to incidents in order to prevent cyberattacks.

ON2IT effectively safeguards your networks in a convenient and holistic managed services model by combining the innovative AUXOTM platform with Zero Trust security deployed across policy, architecture, and operations.

Your fully operational security conscience.

Our in-house developed Security Orchestration, Automation and Response (SOAR) platform.

On-demand team prepared to deal with all types of cybersecurity incidents.

Real-time monitoring and analysis of events, as well as tracking and logging of security data for compliance or auditing.

The most advanced detection and response with comprehensive data collection for extended visibility.

Zero Trust cybersecurity strategy

A strategic initiative preventing data breaches by eliminating the need for digital trust.

The Zero Trust approach uses the guiding principle of ‘never trust, always verify.’ There is no assumption about the level of reliability, whether for users, hosts, or data sets.

Zero Trust was created by ON2IT’s Former Senior Vice President, John Kindervag, who developed the strategy while at Forrester Research.

With a Zero Trust strategy, access to data is limited to a need-to-know basis. Based on insight into the data and traffic flows, the network and its protection are set up ‘from the inside out,’ and all traffic within the network is inspected and logged.

Zero Trust Readiness assessment

A guided assessment based on strategy, management and operations.

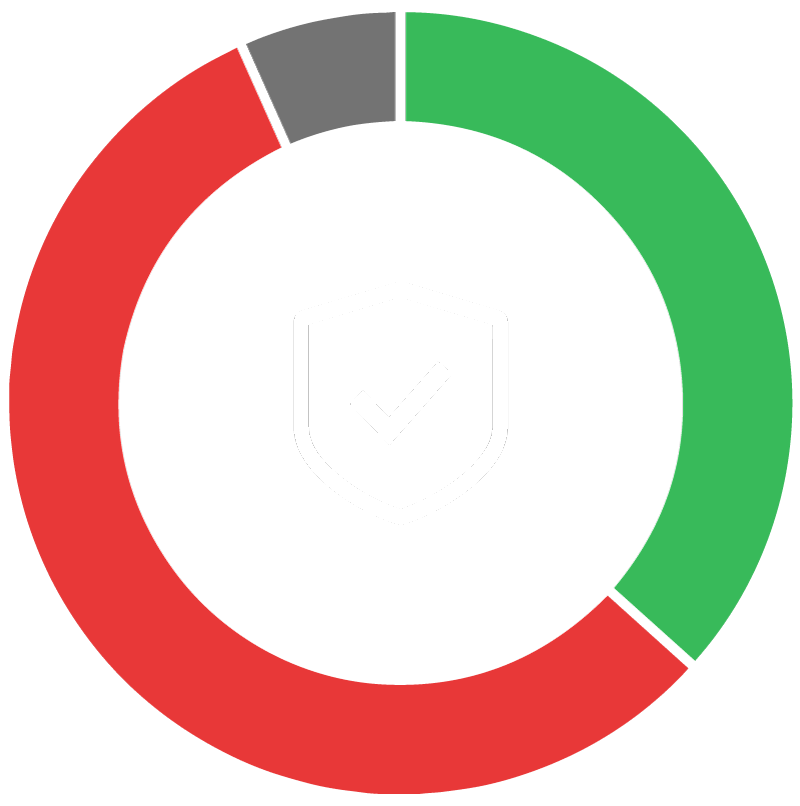

The assessment determines the objective for all relevant requirements for the successful execution of a Zero trust strategy, as well as determines if the business is ready for the required processes, governance, or services.

Based on the results, organizations can assess their gaps and develop an implementation and improvement plan.

Insight into your digital security within six days.

Including gap-maturity diagrams on Strategic, Managerial, and Operational levels.

Five protect surfaces are defined and visible in the AUXOTM platform.

Short- and long-term improvement advice to implement Zero Trust.

Zero Trust roadmap customized for your organization.