Zero Trust

Het voorkomen van data breaches door digital trust te elimineren.

Met behulp van bedrijfseigen technologie past ON2IT de Zero Trust strategie toe in 100% van de implementaties. Dit doen we samen met de grondlegger van Zero Trust, John Kindervag (SVP).

De volgende stap in de ontwikkeling van ZERO TRUST

100% Zero Trust voor je gehele infrastructuur, inclusief netwerk, endpoints, datacenter en cloud.

Onze unieke Zero Trust as a Service aanpak combineert deskundige services met ons eigen Zero Trust AUXO™ platform.

Het AUXO™ platform is door ON2IT ontwikkeld en maakt gebruik van geavanceerde automatisering om netwerken te monitoren, alerts te beheren en real-time respons op incidenten te ondersteunen om zo cyber attacks te voorkomen.

ON2IT beveiligt je netwerk effectief in een handig en holistisch managed services model, door het innovatieve AUXO™ platform te combineren met Zero Trust security die wordt doorgevoerd in beleid, architectuur, en bedrijfsvoering.

Een volledig operationeel security geweten.

Ons in-house ontwikkelde SOAR-platform (Security, Orchestration, Automation and Response).

On-demand team dat voorbereid is op alle soorten security incidenten.

Real-time monitoring en analyse van events met tracking, en ook logging van security gegevens voor compliance- en audit doeleinden.

De meest geavanceerde detection and response, met uitgebreide data collection voor beter inzicht.

Zero Trust cybersecurity strategie

Een strategisch initiatief dat data breaches voorkomt door de noodzaak van digital trust weg te nemen.

De Zero Trust aanpak hanteert het leidend beginsel ‘never trust, always verify.’ Er is geen aanname over het niveau van betrouwbaarheid, of het nu gaat om gebruikers, hosts, of datasets.

Zero Trust is bedacht door ON2IT’s voormalig Senior Vice President, John Kindervag, die de strategie ontwikkelde toen hij nog bij Forrester Research werkte.

Met een Zero Trust strategie wordt de toegang tot gegevens beperkt tot een need-to-know basis. Op basis van inzicht in de data- en verkeersstromen worden het netwerk en de beveiliging ervan ‘van binnen naar buiten’ ingericht. Al het verkeer binnen het netwerk wordt geïnspecteerd en gelogd.

Zero Trust Readiness assessment

Een assessment gericht op de strategie, management en bedrijfsvoering niveaus.

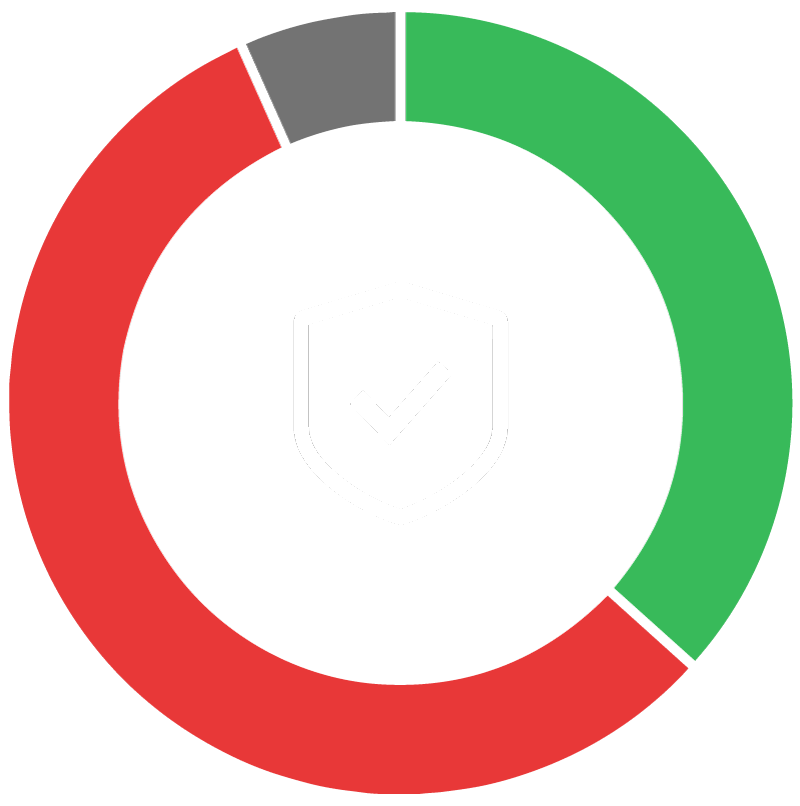

Dit assessment bepaalt de doelstelling voor alle relevante vereisten voor de succesvolle uitvoering van een Zero Trust strategie, en bepaalt ook of jouw bedrijf klaar is om aan deze vereiste processen, governance of diensten te voldoen.

Op basis van de resultaten kunnen organisaties hun gaps beoordelen en een implementatie- en verbeterplan ontwikkelen.

Inzicht in je digitale security binnen zes dagen.

Inclusief gap-maturity diagrammen op strategisch, management en operationeel niveau.

Vijf protect surfaces zijn gedefinieerd en zichtbaar in het AUXO™ platform.

Korte- en lange termijn verbeteradvies om Zero Trust te implementeren.

Een Zero Trust roadmap op maat voor jouw organisatie.